Aus Teaminternen Streitereien und lizenztechnischen Gründen (wem gehört welcher Quellcode?) wurde mit Erscheinen der Minecraft-Version 1.8 die beliebte Minecraft-Serverversion CraftBukkit eingestellt. 😥 Nach einigen Verhandlungen ging das Projekt vorerst an das Spigot-Team über, welches CraftBukkit in seine Servervariante mit einfließen läßt. Allerdings gibt es zum Download und zur Einsicht nur den Quellcode, der allein nützt aber nichts, um einen eigenen Minecraft-Server zum Spielen einzurichten. Wie das geht hat Greeney vom Forum Gaming Squirrels beschrieben und mir freundlicherweise das Tutorial zum Weiterveröffentlichen zur Verfügung gestellt. Vielen Dank an dich Greeney.

Was erwartet euch bei dem Tutorial? ![]()

Im Großen und Ganzen beschreibt das Tutorial von Greeney das Kompilieren des Quellcodes zum Spigot-MC-Server. Aufgebaut ist das insgesamt in drei Kapiteln – ein How To für ein Debian-basierendes Linux mit grafischen Oberflächen (in diesem Fall Ubuntu), eine Anleitung für ein textbasierendes Linux und eins für Windows. Der Übersichtlichkeit halber habe ich das Tutorial dann auch entsprechend dreigeteilt. Links zu den Quellen, benötigter Software und allem anderen Wissenswertem befinden sich immer am Ende jedes Artikels. Zudem habe ich Zwecks der Aktualität ein paar Pfadangaben angepasst und werde vielleicht den einen oder anderen Schritt noch kommentieren. Kommentare werden auch als solche gekennzeichnet. Auf Greeneys Inhaltsverzeichnis verzichte ich ebenfalls.

1. Tutorial – Linux mit Grafischer Oberfläche

1.1 Vorbereitungen

Als aller Erstes müssen wir die für das weitere Vorgehen benötigte Software installieren (Java Developer Environment und Git).

Anmerkung: Git ist eine Software, die es Softwareentwicklern ermöglicht über ein Serverbasiertes System ihren Quellcode und Dateien zu verwalten und mit anderen Entwicklern auszutauschen. Java JDK oder auch Java Developer Environment erweitert das normale Java um eine Entwicklungsumgebung, diese ist dafür zuständig, daß der Quellcode vom Spigot-Server kompiliert wird.

Um Verwirrung durch mehrere gleichnamige Pakete im Softwarecenter zu vermeiden bevorzuge ich die Installation von Software über das Terminal. All jene, welche das Terminal nicht verwenden wollen, dürfen gerne das entsprechende Paket im Software Center suchen.

Um das Terminal zu öffnen drücken wir unter Anwendungen auf den Eintrag Terminal. Oder wir suchen in der Ubuntu-eigenen Suchfunktion nach dem Wort „terminal“.

1.1.1 System Updaten

Sobald sich das Terminal geöffnet hat beginnen wir damit die neusten Packetdefinitionen herunterzuladen, um später die aktuellsten Version der zu installierenden Programmen herunter zu laden.

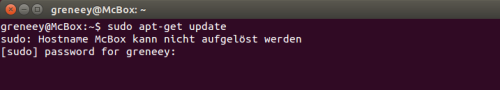

Um dies zu tun geben wir folgendne Befehl in der Konsole ein:

sudo apt-get update

Nach der Eingabe des Befehls müssen wir das Update mit unserem Passwort bestätigen. Tippt euer Passwort einfach in die Konsole, auch wenn ihr weder Sterne noch sonst etwas in der Konsole sehen könnt.

Nach der Eingabe beginnt Ubuntu Damit die Paketliste zu aktualisieren.

1.1.2 Software installieren

Sobald die Listen aktuell sind und Ihr die Meldung „Fertig“ in der Konsole seht, könnt Ihr mit dem nächsten Schritt vorfahren. Um später Spigot & Co. erstellen zu können, benötigen wir folgende Pakete: git und java-1.7.0-openjdk. Wenn noch keines der beiden Programme auf eurem System installiert ist, können mit folgendem Befehl beide Programme installiert werden.

sudo apt-get install git openjdk-7-jdk

Falls Java (openjdk-7-jdk) bereits installiert ist, könnt Ihr mit folgendem Befehl git installieren.

sudo apt-get install git

Falls git bereits installiert ist, könnt Ihr mit folgendem Befehl Java (openjdk-7-jdk) installieren.

sudo apt-get install openjdk-7-jdk

Falls ihr euch nicht sicher seid, ob ihr schon eines der Programme installiert habt, verwendet den ersten Befehl welcher beides installiert. Falls bereits eines der beiden Programme installiert sein sollte, wird dieses entweder aktualisiert oder übersprungen.

Nachdem beides installiert wurde, könnt ihr die Konsole wieder schliessen oder minimieren.

1.2 Arbeitsverzeichnis erstellen

Da Spigot & Co. nun jedes mal kompiliert werden müssen, werden jede Menge Dateien benötigt. Diese müssen zunächst heruntergeladen werden, aus welchen später die .jar Datei gebaut wird. Damit diese nicht euer System zumüllen empfiehlt es sich einen Verzeichnis anzulegen, in welchem alle Dateien gespeichert werden welche benötigt werden.

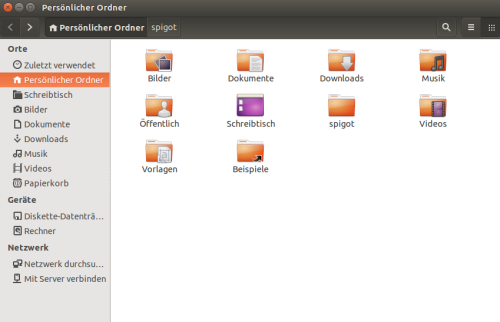

Ich empfehle hierzu im Home Ordner einen neuen Ordner mit dem Namen MinecraftServer oder Spigot zu erstellen.

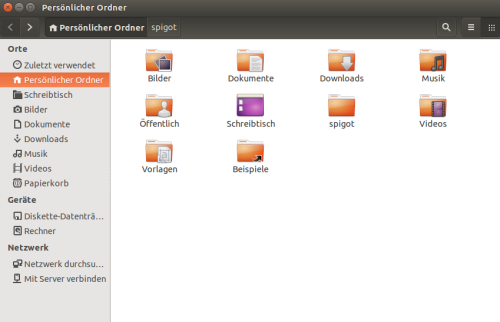

Um dies zu tun öffnet den Datei Manager und springt in den Persönlichen Ordner. In diesem Ordner angekommen, könnt Ihr via. Rechtsklick einen neuen Ordner erstellen. In meinem Beispiel nenne ich den Ordner Spigot.

1.3 BuildTools herunterladen

Um die BuildTools herunter zu laden öffnet Ihr euren Internet Browser und lädt folgende Datei herunter: BuildTools.jar Speichert die Datei dabei in eurem zuvor erstellten Ordner ab. Die BuildTools werden benötigt um die Minecraft Server .jar Files zu kompilieren.

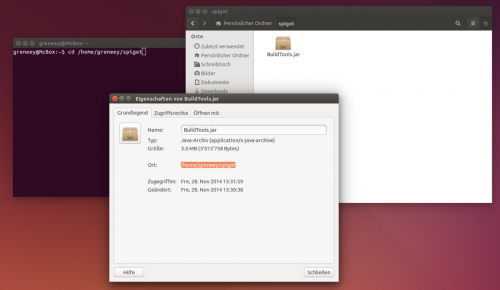

Als nächstes öffnet Ihr erneut ein Terminal oder verwendet das Terminal vom letzten Mal und navigiert mit dem Befehl

cd Pfad/zum/Ordner

zu eurem zuvor erstellten Ordner. Wenn Ihr nicht sicher seid wie der genaue Pfad zu eurem Ordner lautet, könnt Ihr diesen Herausfinden indem Ihr einen Rechtsklick -> Eigenschaften auf die BuildTools.jar in dem entsprechenden Ordner macht.

Der Befehl könnt wie folgt aussehen:

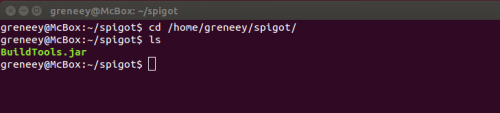

cd /home/greneey/spigot

1.4 Spigot und Co. Herunterladen und Bauen 😉

Sofern Ihr im letzten Schritt mit dem Terminal in den zuvor erstellten Ordner gewechselt habt, können wir fortfahren, ansonsten müsst Ihr dies zuerst erledigen. Um sicher zu stellen, dass Ihr euch im richtigen Ordner befindet gebt den Befehl ls für List ein. Auf der Konsole sollte nun der Eintrag: BuildTools.jar erscheinen.

Nun können wir damit starten alle benötigten Dateien herunterzuladen und die .jar Dateien zu erstellen. Hierzu gebt Ihr folgenden Befehl ein:

java -jar BuildTools.jar

Dieser Befehl startet die BuildTools, welche für uns den Rest übernehmen. Nach Eingabe dieses Befehls wird es zwischen 5 – 15 Minuten dauern und eure .jar Dateien wurden erfolgreich erstellt. Währen dieser Zeit ist es wichtig, dass Ihr weder das Terminal schliesst, noch die Operationen im Terminal abbrecht oder gar den Computer neu startet.

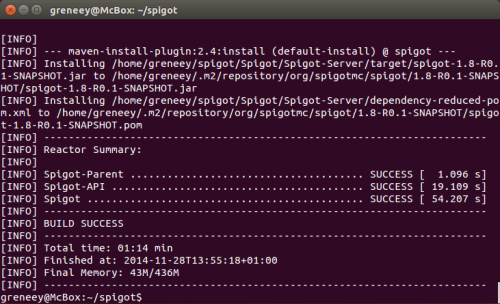

Nach Abschluss des Vorgangs sollte das Terminal in etwa wie folgt aussehen.

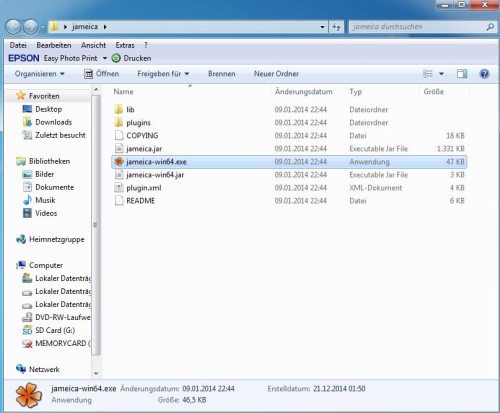

Nach Abschluss des Building Vorgangs, könnt ihr in eurem zuvor erstellten Arbeitsordner unter: Spigot/Spigot-Server/target die spigot-1.8-R0.1-SNAPSHOT.jar finden, welche eure Server .jar Datei ist. Wie Ihr euren Server starten und konfigurieren könnt solltet ihr ja alle schon wissen ![]() Have FUN!

Have FUN!

1.5 Abkürzung

Falls euch das Ganze zu kompliziert ist und Ihr mir vertraut könnt Ihr auch folgenden Befehl in der Konsole eingeben, welcher für euch alle hier beschriebenen Schritte automatisch durchführt:

sudo apt-get update && sudo apt-get install git openjdk-7-jdk && mkdir -p ~/minecraftServer && cd ~/minecraftServer && wget -O BuildTools.jar https://hub.spigotmc.org/jenkins/job/BuildTools/lastSuccessfulBuild/artifact/target/BuildTools.jar && java -jar BuildTools.jar

Dieser Befehl erstellt im Home Ordner des aktuell eingeloggten Users einen neuen Ordner mit dem Namen minecraftServer, in welchem alle Dateien abgelegt werden. Zudem startet er alle Vorgänge, die weiter oben im Tutorial gelistet sind.

Hinweise: Falls ihr den Ordner MinecraftServer bereits in eurem Home (~/minecraftServer) besitzt und nicht wollt, dass in diesem die Dateien erstellt werdet, müsst Ihr im Befehl die entsprechenden Pfade bei mkdir und cd anpassen.

1.6 Video Tutorial 😯

Euch ist das ganze zu kompliziert? Ihr möchtet das ganze zuerst einmal sehen bevor Ihr es durchführt? Hier gibt es ein Video Tutorial, in dem ich das hier beschriebene kurz demonstriere.

Links und Quellen: